ファクトリーセキュリティ

ファクトリーセキュリティとは

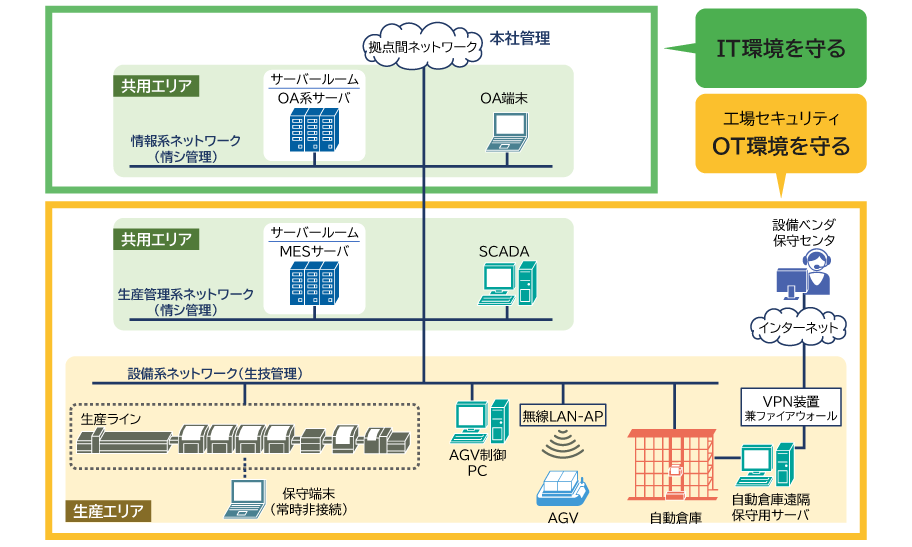

主に生産拠点(工場など)におけるセキュリティ活動全般を指します。コーポレートセキュリティに代表される一般的なオフィスのIT環境を守るのとは異なり、生産拠点固有のOT*環境におけるセキュリティリスクを低減する活動となります。

-

*OT:Operational Technology ITと対比して工場ネットワーク全般を指す

-

システム構成図部分は経済産業省・産業サイバーセキュリティ研究会発行 工場システムにおけるサイバー・フィジカルセキュリティ対策ガイドライン ver1.0 図2-1 から引用 グルーピングと注釈をリコーにて補足しています。

一般的な生産拠点のネットワークは、事務作業等を行う従来のオフィス系ネットワーク(IT環境)と生産用機器をつなぐ生産系ネットワーク(OT環境)の2種類があります。OT環境はIT環境下につなげられることが多く、ファクトリセキュリティではこの OT 環境のサイバーセキュリティリスクについて取り扱います。

IT環境下でのサイバーセキュリティ活動では主に情報を守る(機密性を守る)ことによる顧客情報や営業秘密の漏洩の防止に力点が置かれますが、OT環境での活動では主に生産を守る(可用性を守る)ことによる事業継続の維持に力点が置かれます。

ファクトリーセキュリティの重要性

昨今、サイバー攻撃は頻発しており、さらには高度化・巧妙化していることから、その脅威は高まるばかりです。

一般的に攻撃者は本社等のセキュリティ強度の高いところをわざわざ狙うことは少なく、常套手段としては関連会社などセキュリティガバナンスが弱い部分から侵入を試みます。昨今の報道でのインシデント事例からも裏付けられます。製造業ではサプライチェーンとして関連会社との連携が多く、ファクトリー(工場)のセキュリティ強化が喫緊の課題です。

当社も例外ではなく、数年前まで各工場のセキュリティ対策が、それぞれどのような状態になっているか把握できておらず、セキュリティガバナンス面でも不足面が多く、まずはアセスメントによる現状把握から実施する必要がありました。生産工程ではロボットや測定装置などパソコンが組み込まれた装置が多数あり、そのパソコンのOSが最新に保たれずセキュリティパッチが当てられず、これらは攻撃者にとっては格好の標的です。生産の一部がセキュリティインシデントにより停止するだけで、ライン停止につながり、その被害額が数億円規模になる脅威が足元にあるという状況です。

活動の目標について

当社ではファクトリセキュリティ強化活動を2022年から開始しており、2024年時点でリコーグループ全体の一部の工場にて実施済みですが、今後はこれまでの実績をベースに国内外の他拠点へ水平展開し、全工場への展開完了を目指しております。

生産拠点起点のセキュリティ事故の発生確率を少しでも下げることで、全生産拠点がセキュリティ視点で安心・安全な製品を顧客へお届けできるようになることが活動の目標となります。

これまでに得られたファクトリーセキュリティに関する知見やノウハウについて、リコーグループ社内実践のサステナビリティページ(A-09 ファクトリーセキュリティ)にてご紹介しております。是非ご参照ください。

ファクトリーセキュリティ強化活動方針

リコーグループは、生産現場のセキュリティリスクの低減を継続的に実施します。

生産工程をセキュアに保つことでお客様にご利用いただく製品を製造します。

また、製品ご利用のお客様、もしくは、生産委託頂いているお客様のビジネスに影響が出ることがないよう、安定供給を脅かす生産工程上のセキュリティリスクを低減します。

これらを継続的に実施することにより、進化するサイバー攻撃への追随や DM/DX による製造進化へ対応することで、よりよい製品を製造し提供し続けます。

基本方針

1. 安全を守る

近年のセキュリティ事故は単なる1現場の生産停止にとどまらず、環境汚染・災害・顧客事業への影響等生産現場にとどまらない影響を及ぼす要因となりえます。セキュリティ起因の事故により、生産現場の近隣住民の方、消耗品等製品を待つ顧客、製造部品の供給元、さまざまな方面に多大なご迷惑をおかけすることのないよう、BCP活動の一環として生産現場の安全を守ります。

2. 生産を守る

生産現場のセキュリティリスクを低減することにより、製品を生産・製造する環境をよりセキュアに維持します。セキュリティ起因の事故により、生産工程の一部として組み込まれるデジタル機材の安定稼働に影響を与えることで生産に影響を与えないように、生産現場のリスク低減活動をBCPの一部として継続的に実施します。

3. 情報を守る

生産の維持には生産環境(設備)だけではなく生産用データ・顧客データ等さまざまな情報(データ)を必要とします。近年のデジタル化によりデジタルのデータの急増と共にデータに関するセキュリティリスクも急増し、生産維持にもデータを守る・情報を守ることの重要性が増してきています。

生産工程で取り扱うさまざまな情報(データ)の機密性・完全性・可用性を保てるように維持します。

行動指針

1. 人財・プロセス・技術で守る

人財、プロセス、技術の三要素でのセキュリティ向上活動を実施します。各要素が密に連携しながら全体の成熟度をスパイラルアップさせることで、生産現場主体の継続的・安定的な工場セキュリティリスク低減を目指します。

2. 日常の活動で守る

生産現場ではBCP活動、5S活動、TPM活動などの日常的に生産を守る活動が行われています。セキュリティという新たな分野を単体で生産現場に持ち込むのではなく、既に日常的に実施している現場にその一要素としてセキュリティ視点を追加する形で日々の活動に溶け込ませ、自分事として捉えることでセキュリティ文化を醸成します。

3. セキュリティ標準で守る

効果測定・評価の観点から生産現場に適した 標準、または、ガイドラインを用います。近年、生産現場に特化した形の標準・ガイドラインが国内外問わず制定されていますので、現場のセキュリティリスクを解決するために適した標準を適宜選定し、準拠していきます。サイバー攻撃の進化速度に対応するために適用する標準を1つに固定するのではなく、複数の標準の使い分け、年度ごとの見直し等により継続的に最適化していきます。

ファクトリーセキュリティ強化の取り組み

リコーグループの工場は国内外数十か所存在しますが、生産品が同じ・システムが同じ・プロセスが同じ、などのガバナンス面で都合の良い状況はなく、各拠点毎に、生産品が異なる・システムが異なる・プロセスが異なる、つまり、全拠点共通のガバナンス・アプローチでは実効性がなく、拠点の状況・都合に合わせる形で推進する必要がありました。

拠点毎に推進とはいえ、導入アプローチなど全拠点で共通する部分もあり、その点でお手本となる工場があると効率的な拠点展開が可能となるとの考えから、先行してセキュリティを高めるリファレンス工場*を選定、このリファレンス工場を運営する現場の方と対話しながら目指すべきセキュリティレベルを設定し、必要な対策を推進側・現場側と共に決定しました。このリファレンス工場の成果物・プロセスを他の工場へ水平展開していくというアプローチをとりました。

-

*リファレンス工場:ファクトリーセキュリティを先行して推進・活動する、当社にとって重要な製品を生産している工場

1対応方針の策定

現場の課題を解決する

現場の課題を解決し、現場に価値を感じてもらうセキュリティ対策を実施

技術から検討しない

技術より人・組織、プロセスが重要。人・組織のセキュリティ意識が前提でセキュリティは強化

2リファレンスとなる工場の選定

リコーにとって重要な製品を生産している工場、デジタル・マニュファクチャリングが進んでいる工場をリファレンス工場として選定

リファレンス工場での対策結果から得られたアセット・ナレッジを国内・海外に展開

3目指すべきセキュリティレベルと対策の決定

短期、中期的に目指すべきセキュリティレベルを決定して対策を実施

アセスメント事例のある経済産業省発行の工場セキュリティガイドラインをセキュリティ標準(ものさし)として対策に活用

-

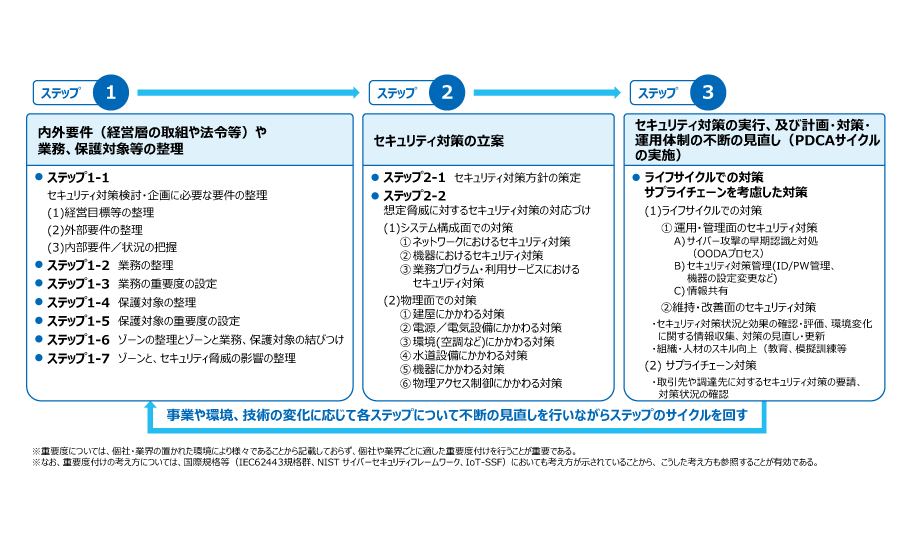

経済産業省・産業サイバーセキュリティ研究会発行

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン から引用

目指すべきセキュリティレベルと対策を上記対策ガイドラインの各ステップに沿って決定します。

まず最初にセキュリティ対策・検討に必要な要件を整理し、その結果を踏まえてセキュリティ対策を立案します。

その上でライフサイクル、サプライチェーンを考慮した対策を実施し、環境や技術の変化に応じて計画・対策・運用体制の見直しを行って、各ステップのサイクルを回し続けます。

活動実績

各工場のセキュリティ強化活動は、リファレンス工場の成功事例を参考に、個々の事業特性や業務環境に合うようにそれぞれが改善し、現場に根付いたセキュリティ活動を進めています。その事例の一部を紹介します。

1ガバナンス

工場では長年、安全衛生や自然災害対策などの観点からリスクマネジメントを実施してきました。これらは全社的な統括部署の指揮下で運用されてきましたが、近年ではサイバー攻撃などの新たな脅威に対応するため、工場セキュリティリスクも既存のマネジメント体制への統合を目指しています。

セキュリティ統括部署の支援のもと、各工場はセキュリティインシデントへの対応体制や連絡ルート、対応プロセスを整備しています。さらに、これらの体制やルールの実効性を高めるため、定期的な机上訓練や実地訓練を通じて、各工場の実情に即した改善が継続的に行われています。

工場セキュリティのガバナンスは、従来のリスク管理の枠組みを拡張しつつ、新たな脅威に対する総合的な対応力を強化する方向へと進化しています。

2ルール策定

ガバナンス活動で制定した基準を基礎として、各工場の事業特性や実情に合わせて、現場レベルに即したセキュリティルールやガイドラインを作成しています。

このアプローチにより、グループ工場全体のセキュリティレベルを向上させつつ、各工場に最適化された効率的な運営を維持しています。

3人財育成

従業員のセキュリティ意識向上、知識・スキル・ノウハウ習得、そしてセキュリティ意識強化のために以下のような三段階の基礎教育・専門教育を行っています。

- Bronze Level

- 工場セキュリティの知識を解説した10数本のショート動画で学ぶ全従業員向けの基礎教育

- Silver Level

- 事故発生から解決に導くまでの基本を学ぶ管理者向け専門教育

- Gold Level

- 現場に潜むリスクを抽出し、サイバー攻撃手段と対応方法を学ぶ、現場技術者向けの専門教育

また、BCP/5S/TPM 活動の中に溶け込ませる形で活動を行い、起こしたくない事故を自分事で捉えて考えることを重視しています。

多くの社員が集まる場所でサイネージによる教育映像を流す等の手段を活用して、常にセキュリティを意識する活動を実施しています。

4技術検討

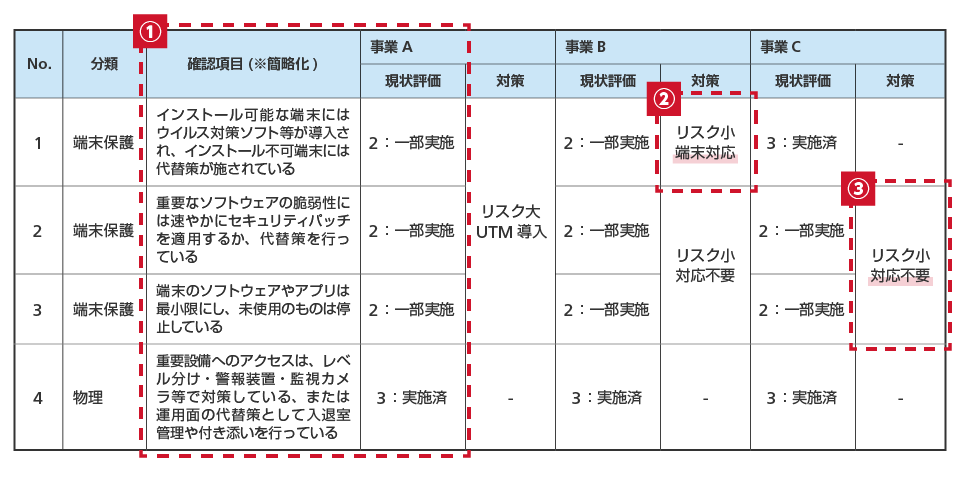

現場の視察と担当者ヒアリングを通じて技術視点で対策状況を調査・確認し、現状を評価します(下表①)。

評価結果に対して、現在の対応状況、リスクの大きさ、事業へのインパクトを踏まえて導入する技術、機器を現場主導で決定します(下表②)。

リスクやインパクトが小さい場合は対策不要と判断するなど、現場最適になるよう柔軟性のある活動を実施しています(下表③)。

-

経済産業省・産業サイバーセキュリティ研究会発行

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン から引用